تحقیقات

تحقیقات

معرفی حملات DDoS

- توسط : علی حسین شهابی

- 0 نظر

با سلام خدمت شما

مقاله امروز درباره حملاتی از نوع DDos می باشد.

حمله DDoS مخفف (distributed denial of service) به زبان ساده یعنی سرازیر کردن تقاضاهای زیاد به یک سرور و استفاده بیش از حد از منابع (پردازنده، پایگاه داده، پهنای باند، حافظه و…) به طوری که سرویس دهی عادی آن به کاربرانش دچار اختلال شده یا از دسترس خارج شود. (به دلیل حجم بالای پردازش یا به اصطلاح overload شدن عملیات های سرور)، در این نوع حمله ها در یک لحظه یا در طی یک زمان به صورت مداوم از طریق کامپیوترهای مختلف که ممکن است خواسته یا حتی ناخواسته مورد استفاده قرار گرفته باشند، به یک سرور (با آی پی مشخص) درخواست دریافت اطلاعات ارسال می شود و موجب از دسترس خارج شدن سرور یا به اصطلاح “Down” شدن سرور می شود.

حمله ddos چقدر طول میکشد؟

یکی از سوال های همیشگی در چنین موقعیت هایی این است که یک حمله ddos چقدر طول می کشد و ظرف چه مدتی به پایان می رسد، پاسخ این سوال نیز می تواند یک جمله باشد: تا زمانی که به پایان رسد! این موضع بستگی به میزان سماجت مهاجم و ضعف مدافع دارد، یعنی اگر مهاجم بر ادامه حملات خود اصرار داشته باشد و در مقابل مدافع که همان مدیران سرور هستند نتوانند از عهده کنترل اوضاع بر آیند، ممکن است حمله ddos ساعت ها یا روزها به طول انجامد، در خوش بینانه ترین حالت ظرف چند دقیقه و در بدترین حالت چندین و چند روز و به دفعات ممکن است طول بکشد.

نشانه های حمله DDOS

- کند شدن وب سایت

- عدم اتصال به پایگاه داده

- مصرف بیش از حد منابع سرور

- اختلال در سرویس Email

مسدود کردن هر نوع حمله

برخی از حملات DDoS:

| TCP RESET | TCP FIN | TCP SYN + ACK |

| TCP Fragment | TCP ACK + PSH | TCP ACK |

| HTTP URL GET/POST Floods | SYN Floods Against SSL Protocols | TCP, UDP & ICMP Floods |

| SSL Renegotiation Attacks | Malformed SSL Attacks | Malformed HTTP Header Attacks |

| IGMP | SIP Request Floods | SSL Exhaustion |

| Spoofing / Non-Spoofed | Connection Flood | Brute Force |

| DNS Cache Poisoning Attacks | Ping of Death | Mixed SYN + UDP |

| Reflected ICMP and UDP | Smurf | DNS Amplification |

| Slowloris/Pyloris and Pucodex | Blackenergy, Darkness, YoYoDDoS, etc… | Teardrop |

| Zero-day DDoS attacks | Voluntary Botnets | Sockstress and ApacheKiller |

| Custom Attacks | Application Attacks | HOIC, LOIC, etc… |

تقسیم بندی کلی حملات

تمامی حمله های DDoS بر اساس سه الگو کلی برای شناسایی سریع تر و بهتر تقسیم بندی می شود و در زیر ما این سه نوع را به صورت مختصر شرح می دهیم:

1.حمله بر اساس حجم

همانطور که از نام آن مشخص است این نوع جملات بر اساس حجم مورد بررسی قرار میگیرند، در این نوع حملات مهاجم با تکیه بر منابع بیشتر سعی در ایجاد ترافیک های عظیم به سمت یک وب سایت و سرور می کنند که اکثر این حملات باعث اختلال در کارت شبکه سرور و در حملات سنگین تر باعث اختلال در شبکه خواهد شد که دیتا سنتر هایی که قابلیت محافظت در مقابل DDoS را ندارد برای جلوگیری از اختلالات شبکه اقدام به بستن آی پی سرور مورد نظر و در نتیجه از دسترس خارج شدن سایت های بر روی سرور می شود.

2.حملات مبتنی بر پروتکل

در این نوع حملات بحث حجم مطرح نیست ؛ همانطور که میدانید اصول اینترنت بر پایه پروتکل ها است؛ هر داده ای جهت حرکت از نقطه A به نقطه B نیاز دارد از یک پروتکل خاص استفاده نماید؛ حملاتی مثل Ping of Death ؛ SYN Flood ؛ TCP ACK ؛ Packet modifications و دیگر حملات مشابه شامل این دسته بندی می شوند.

3. حملات لایه نرم افزار

اساس و مبنای این حمله اغلب هدف قرار دادن برنامه های کاربردی مانند وب سرور (به عنوان مثال، IIS ویندوز، آپاچی، و غیره …)، البته این نوع حملات به صورت مداوم در حال گسترش و تغییرات هستند و حملات علیه برنامه های کاربردی مثل وردپرس و جوملا و .. نیز در حال افزایش است.

حملات شایع

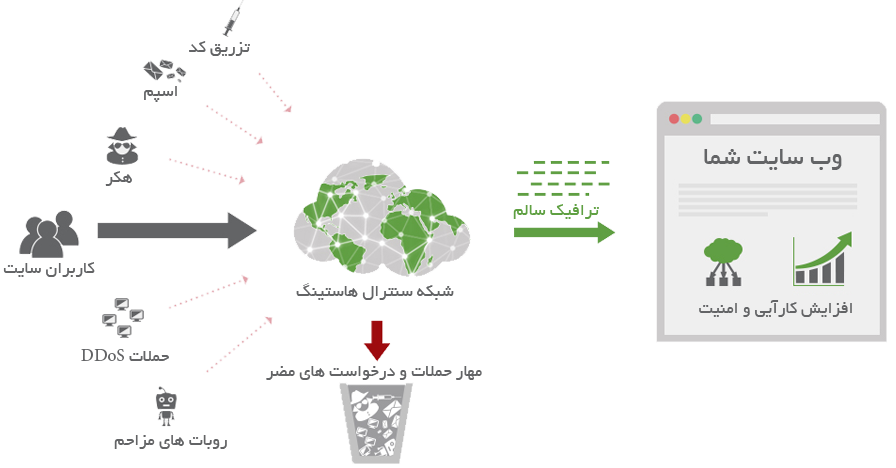

همانطور که ذکر شد فایروال های ما از وب سایت شما در برابر حملات مختلف DDoS محافظت می کنند ؛ بیشترین حملاتی که شایع است و به صورت روزانه آنها را مهار می کنیم به صورت زیر است:

حملات HTTP Flood

HTTP flood یکی از مخرب ترین حملات DDoS محسوب می شود که برای مهاجمان به راحتی در دسترس است؛ HTTP Flood یک حمله در سطح لایه کاربردی (نرم افزاری – لایه ۷ مدل OSI ) است و ساختن بات نت های گسترده برای این نوع حمله برای هکرها بسیار آسان و جلوگیری از آن بسیار دشوار است.

حملات SSDP

حملات SSDP که مخفف Simple Service Discovery Protocol می باشد که در حقیقت نوعی سرویس تحت شبکه محسوب می شود و نوع جدیدی از حملات است که از سال 2104 متولد شده و بسیار مورد توجه هکر ها قرار گرفته است؛ این پروتکل برای دستگاه های Plug & Play مورد استفاده قرار میگیرد؛ حملات SSDP نوعی حمله UDP محسوب می شوند و توانایی افزایش 30 برابری قدرت یک حمله را دارند.

حملات UDP

حمله پروتکل دیتاگرام کاربر ؛ User Datagram Protocol – UDP یکی از شایع ترین حملات سطح لایه 4 می باشد که دارای تنوع و شاخه های زیادی است؛ در این نوع حملات پکت های زیادی به صورت تصادفی بر روی پورت های یک سرور ارسال می شوند و در نهایت موجب از کار افتادن سرور می شوند. پروتکل UDP برخلاف TCP مبتنی بر اتصال و کانکشن قبل از تبادل داده نیست بنابر این هکر می تواند از آی پی های جعلی زیادی ترافیک را ارسال کند.

حملات تقویت شده DNS

در این نوع حملات سرور های DNS مورد هدف قرار میگیرند؛این حملات که جز حملات لایه 4 محسوب می شوند با ارسال ترافیک بیش از حد به DNS سرور ها موجب از کار افتادن آنها می شود و زمانی که DNS سرور از کار بی افتد حلقه اتصال بین کاربر و وب سایت جدا می شود و دسترسی به وب سایت ها امکان پذیر نخواهد شد.

استفاده از WAF قدرتمند

در حال حاضر بیش از ۷۰ درصد حملات اینترنتی از طریق بستر وب صورت میگیرد، برنامههای کاربردی تحت وب به عنوان بزرگترین هدف مهاجمین جهت نفوذ به زیرساختهای اطلاعاتی سازمانها تبدیل شدهاند. با توجه به رشد روزافزون حملات تحت وب و عدم کارایی سیستمهای تشخیص و جلوگیری از نفوذ محصول جدیدی در عرصه امنیت اطلاعات و ارتباطات با عنوان «فایروال برنامههای کاربردی تحت وب» (Web Application Firewall) به منظور مقابله با این حملات توسعه یافته است.

طبقه بندی حملات DDoS

این شیوه هک به ۵ نوع مهم و کلی دسته بندی می شوند. البته ممکن است شیوه های دسته بندی دیگری هم به صورت جزئی تر و یا با تعداد بیشتری برای حملات دیداس در مقالات راهنما استفاده شوند.

Buffer Overflow Attack

حمله سر ریز بافر هنگامی رخ می دهد که میزان اطلاعات نوشته شده در بافر بیش از میزان پیش بینی شده برای آن در مموری سیستم باشد. حمله کننده می تواند دیتای کنترل کننده مسیر اجرای برنامه را بازنویسی کرده و با سرقت و در دست گرفتن کنترل برنامه کدهای برنامه دلخواه خود را به جای پروسه های سرور به اجرا در آورد.

Ping of Death Attack

در تمامی قرن بیستم این شیوه یکی از مشهورترین حملات DoS بود. اما امروزه به طور کلی بلوکه شده و جلوی آن گرفته شده است. حمله کننده به عمد یک پاکت یا بسته IP بزرگتر از ۶۵۵۳۶ بایت را که توسط پروتکل IP مجاز شناخته می شود ارسال می کرد. در این پروتکل فایل در مبدا به بسته های اطلاعاتی خرد شده و پس از ارسال به کامپیوتر مقصد، بسته های اطلاعاتی در مقصد سر هم شده و بر روی کامپیوتر مقصد فایل دوباره ساخته می شود. اما سیستم عامل مقصد از عهده سر هم کردن پاکت های اطلاعاتی با اندازه بزرگتر از استاندارد که حمله کننده به صورت عمدی ساخته و ارسال کرده بود، بر نمی آمد و قفل می کرد، ری استارت می شد یا حتی به راحتی کرش می کرد.

Smurf Attack

این حمله شیوه ای برای ایجاد یک ترافیک معنی دار و آزار دهنده بر روی شبکه کامپیوتری قربانی است. در این شیوه حمله کننده سیستم قربانی را با ارسال پیام های Ping قلابی غرق می کند.

در این روش، جانی تعداد بسیار زیادی ترافیک ICMP echo یا همان پینگ تولید می کند و آنها را از منابع ناشناس و قلابی به سمت هاست قربانی ارسال می کند. نتیجه هم تعداد فراوانی پاسخ پینگ است که باعث نابودی سیستم قربانی می شود.

Tear Drop

این حمله شامل ارسال قطعات پاکت های اطلاعاتی روی هم افتاده ای است که بزرگ تر از اندازه معمول هستند اما کاملا انباشته نشده اند. این بسته های ناقص الخلقه در سیستم عامل های مختلف به دلیل باگ های موجود در کد های دوباره سازی بسته های اطلاعاتی مرتبط با پروتکل TCP/IP، باعث کرش کردن سیستم می شوند.

SYN Attack

حمله کننده درخواست های TCP SYN جعلی برای سرور قربانی ارسال می کند. سرور تمامی منابع را به کار می گیرد تا درخواست های دریافتی پاسخ دهد. اما مشکل اینجا است که درخواست دهنده ها قلابی هستند! هر پاسخ تا تایید توسط درخواست دهنده به صورت یک اتصال نیمه باز بر روی سرور باقی می ماند. سرور در پاسخ یک بسته TCP/SYN-ACK برای درخواست دهنده ارسال می کند و منتظر پاسخ از آدرس فرستنده می ماند. به هر حال به دلیل عدم وجود فرستنده واقعی، هیچ گاه پاسخی برنمی گردد. و کم کم اتصالات نیمه باز تمام اتصالات ممکن سرور را می مکند و اشباع می کنند. پس سرور از پاسخ گویی به دیگر کاربران معمول خود باز می ماند.

جلوگیری از حملات DDos

برگرفته از سایت نگهبان و سنترال هاستینگ

.jpg)

.jpg)

.jpg)